Брандмауэр и безопасность сети необходимые действия. Брандмауэр блокирует подключение. Проверяем интернет соединение без роутера

Защиту Windows 7 от сетевых угроз обеспечивает специальная системная служба — брандмауэр. Иногда он также называется файрволом или персональным межсетевым экраном. Microsoft не рекомендует отказываться от использования защитника, но если вы установили сторонний файрвол, можно отключить брандмауэр в Windows 7. Иногда также может потребоваться внесение некоторых программ в «белый список» защитника сети.

Что такое брандмауэр и зачем он нужен

Основное предназначение этой встроенной утилиты — фильтрация интернет-трафика. Для определения подозрительной активности она использует набор предварительно заданных правил. Потенциально опасные соединения блокируются, не позволяя злоумышленникам получить доступ к компьютеру пользователя. Ограничения могут быть применены и к отправке исходящих пакетов. Таким образом обеспечивается конфиденциальность данных, хранящихся на жёстком диске.

Похожий функционал присутствует не только в операционной системе, но и на большинстве моделей роутеров. Между встроенным защитником Windows и сетевым экраном маршрутизатора есть принципиальное отличие. При активации этой функции на роутере обеспечивается сетевая безопасность всех домашних устройств, а не только одного ПК. Существуют и отдельные программы с аналогичными функциями, не входящие в прошивку маршрутизатора и комплект поставки «семёрки».

Обратите внимание! Не следует путать файрвол и антивирус. Второй тип приложений имеет другой функционал, так как он анализирует не сетевую активность, а пользовательские файлы и код запущенных программ. В системах Microsoft есть отдельная антивирусная служба — «Защитник Windows».

Как включить и настроить брандмауэр

Этот компонент системы автоматически включается после её установки. Поэтому никаких дополнительных действий для активации службы совершать не требуется. При этом, вы можете легко проверить её текущий статус. Достаточно открыть панель управления, затем выбрать пункт «Брандмауэр Windows». В этом разделе можно выполнить и другие действия:

- Отключить брандмауэр в Windows 7.

- Ознакомиться с текущими настройками.

- Восстановить рекомендуемые свойства сетевого защитника.

- Изменить порядок вывода уведомлений о деятельности службы.

Если служба выключена, на главной странице настроек её статус будет отображаться красным цветом. Чтобы включить защиту, нажмите кнопку «Использовать рекомендуемые параметры». Для более тонкой конфигурации перейдите в меню по ссылке, позволяющей включить/отключить защитник. Такая настройка заключается в разделении параметров файрвола при подключении к домашним и общественным сетям. Второй тип подключений обычно требует более строгих подходов по безопасности передачи данных.

Важно! Если блокировка соединений мешает корректной работе нужного вам приложения, внесите его в список исключений. Это делается на отдельной странице, которую можно включить через меню в левой части окна. Напротив названия программы установите галочки, затем сохраните параметры.

Как отключить брандмауэр в Windows 7

Отключить утилиту можно через тот же пункт панели управления, в котором настраивается защитник сети. Система позволяет полностью отключить файрвол или остановить его работу только в частных/общественных сетях. После выключения защитника ОС будет регулярно отображать предупреждения и предложения его включить. Чтобы избавиться от этих сообщений, воспользуйтесь разделом настройки уведомлений.

Для ускорения работы компьютера рекомендуется также отключить аналогичную службу в операционной системе. Чтобы это сделать, нужно включить меню «Пуск» и набрать «msconfig». Далее откройте предложенную программу и перейдите на вкладку «Службы». Здесь отображаются все фоновые процессы, автоматически запускаемые при загрузке ОС. Найдите службу с соответствующим названием и уберите флажок напротив неё. Затем примените изменения при помощи кнопки в нижней части окна.

Важный совет! Утилиту системной конфигурации также можно включить нажатием комбинации клавиш «Win+R» (выполнить). В появившемся окне введите название «msconfig» и кликните «ОК».

Полезное видео: Отключение защиты в Windows 7

Читайте также:

Родительский контроль в Windows 7: ограничение информации из интернета для детей

Родительский контроль в Windows 7: ограничение информации из интернета для детей

Родительский контроль в Windows 8: программы и способы их настройки для обеспечения безопасности

Родительский контроль в Windows 8: программы и способы их настройки для обеспечения безопасности

Если интернет не работает, и нет возможности вызвать специалиста срочно, вы можете попытаться наладить настройки самостоятельно, воспользовавшись нашей статьёй.

Совет: прежде чем искать методы решения проблем в настройках сети и роутера, проверьте состояние своего счёта у провайдера и надежность крепления сетевого кабеля, приблизительно в половине случаев это решает проблему.

Брандмауэр или антивирус?

Иногда, доступ в интернет могут блокировать собственные агенты защиты системы, как брандмауэр или антивирус. Определить запрет брандмауэра Windows 8 достаточно просто – отключить его в настройках системы и проверить подключение, если сеть появится – проблема обнаружена.

Если запрет исходит от антивируса, нужно отключать уже непосредственно программу или завершать соответствующие процессы через диспетчер задач.

Настройка Брандмауэра в ОС Windows

Основная функция брандмауэра – проверка данных поступающих из интернета и блокировка тех, которые вызывают опасения. Существует два режима «белый» и «черный» список. Белый – блокировать всё, кроме того, что разрешено, черный разрешать все кроме запрещенного. Даже после полной настройки брандмауэра остаётся необходимость устанавливать разрешения для новых приложений.

Чтобы найти брандмауэр:

Если у вас уже установлен антивирус, отключите брандмауэр как показано на этой картинке.

Блокирование исходящих соединений

Брандмауэр и иногда антивирус могут полностью блокировать все исходящие соединения.

Чтобы перекрыть файерволом исходящие подключения в режиме белого фильтра нужно:

- зайти в «дополнительные параметры» брандмауэра;

- открыть окошко «Свойства»;

- поставить «исходящие подключения» в режим «блокировать» в частном и общем профиле.

Правила для приложений

Есть специальный список программ, которым разрешен обмен данными с интернетом и если нужная вам блокируется, нужно просто настроить разрешения для нее в этом списке. Кроме того, можно настроить уведомления так, чтобы если блокируется новое приложение, вы имели выбор – оставить все как есть и разрешить доступ этой программе.

Например, можно закрыть доступ к интернету для скайпа или гугл хром, или наоборот, оставить доступ только для пары конкретных рабочих программ.

Видео: Сеть без доступа к Интернету

Правила для служб

Чтобы настроить доступ для служб:

- заходим в углубленные настройки брандмауэра;

- слева выбираем входящие или исходящие правила;

- справа выбираем пункт «Создать правило»;

- в списке выбираем «Настраиваемое»;

- вводим имя службы или выбираем его из предложенного списка.

В новых версиях Windows, начиная с Vista, предусмотрена возможность выбирать службу из списка, не вводя имя службы вручную. Если нет доступа к компьютеру в сети windows xp или windows server, вам нужно настроить службу политики доступа, то подробное описание можно найти в справках системы.

Активируем зарезервированное правило

Чтобы активировать зарезервированное правило, нужно повторить пункты 1-3 из предыдущего раздела, затем:

Разрешаем VPN-подключение

Для установки особого разрешения VPN подключения, нужно снова повторить пункты 1-3, далее :

Настройка антивируса

При возникновении проблем, один из лучших вариантов – зайти на сайт антивируса или обратиться в тех.поддержку продукта, там вам точно укажут правильные настройки программы.

Антивирус не должен блокировать рабочие программы – как гугл хром или скайп, но должен их проверять во время работы.

Безопасные настройки антивируса должны включать:

Обновление

Обновление антивируса должно быть актуальным, либо с выходом новых версий, либо ежемесячно автоматически.

Нет доступа к сети в Windows 7

Если при подключении вы видите «Неопознанная сеть», но все настройки в порядке, обратитесь сначала к провайдеру – это может быть его внутренняя ошибка.

После переустановки Windows настройки интернета обычно возвращаются к первоначальным, поэтому нужно устанавливать их заново:

Причиной проблемы могут стать ошибки протокола Windows, чтобы исправить это, нужно сбросить настройки протокола.

Это довольно просто:

- запустить командную строку с правами администратора;

- ввести и активировать команду netsh int ip reset resetlog.txt;

- перезагрузить ноутбук.

Проблема в роутере, или в ноутбуке?

Когда возникают проблемы подключения через WiFi, нужно определить, в чем источник проблемы. Это может быть ноутбук, роутер или провайдер. Если все устройства подключаются к роутеру и нормально работают с интернетом – причина в ноутбуке, если наоборот, подключить сетевой кабель к ноутбуку и интернет будет работать – нужно заняться настройками роутера. Когда ничего не помогает, обратитесь в тех.поддержку провайдера.

Причина в ноутбуке

Если проблема в ноутбуке, но все вышеперечисленные настройки в порядке, проведите диагностику системы на вирусы и работу устройств. Возможны неполадки в работе сетевого драйвера или даже нарушения работы непосредственно сетевой карты, разъема.

Возможно, не совпадает пароль WiFi точки, например, из-за неправильной раскладки или CapsLock.

Причина в Wi-Fi роутере

Роутер при неправильных настройках может раздавать WiFi без доступа к сети. О том как правильно настроить роутер – читайте далее.

Одной из причин подключения без сети может быть защита сети вай фай от несанкционированного доступа с помощью блокировки по MAC-адресу. Узнать, как исправить эту проблему можно на сайте производителя роутера, или самостоятельно найти в настройках список разрешенных или запрещенных адресов и добавитьудалить адрес своего ноутбука.

Посмотреть MAC-адрес своего ноутбука можно введя команду Ipconfig / all в командной строке.

Также, на роутере есть настройки ограничения скорости для каждого клиента, таким образом можно как разрешить скорость на максимально, так и ограничить её до пары кбсек.

Проблемы со скоростью интернета могут быть сигналом о помощи от самого роутера – возможно, вы не сняли с него заводскую пленку, он чем-то накрыт или перегревается по другим причинам. Если не обеспечить устройству нормальную вентиляцию, то проживёт оно недолго и крайне неэффективно.

Проверяем интернет соединение без роутера

Если в возникших проблемах вы подозреваете именно роутер, для проверки нужно подключить сетевой кабель к ноутбуку или компьютеру. Если интернет не заработал автоматически, создать новое кабельное подключение, ввести логин и пароль, предоставленные провайдером. Возможно, понадобится ввести дополнительные настройки протоколов в свойствах адаптера.

Настройка соединения с интернетом

Чтобы проверить, соответствуют ли настройки IPv4 компьютера заявленным провайдером, нужно сделать следующее:

- сверьте адрес и шлюз IPv4, они должны соответствовать тем, которые предоставляет провайдер при регистрации.

Настройка соединения через роутер, происходит через веб-интерфейс устройства. В комплекте к маршрутизатору иногда идет диск с настройками, но можно обойтись и без него. Для первоначальной настройки лучше всего соединить роутер непосредственно с ноутбуком, а потом уже с кабелем интернета, подключение к электросети выполняется в последнюю очередь.

Если у вас недостаточно времени чтобы ждать специалиста, нет желания тратить деньги, вы чувствуете себя уверенным пользователем ПК, то пользуясь различными инструкциями и рекомендациями, можете попробовать самостоятельно настроить подключение интернета. Скорее всего, это займет в два-три раза больше времени и энергии, чем обращение к мастеру, но зато даст полезный опыт в будущем.

> 9.2KСеть - источник полезной и интересной информации. Но Всемирная паутина может быть довольно опасной - мы постоянно слышим о взломах корпоративных сетей и о краже банковских счетов. Неплохой преградой на пути хакеров являются брандмауэры - программы, которые блокируют несанкционированную передачу информации по Сети и препятствуют запуску вредоносных программ.

Мало кто сегодня не слышал об угрозах, существующих в виртуальном пространстве. Пока еще остается непреложным тот факт, что компьютер, подсоединенный к сети Интернет, может подвергнуться реальным атакам. К сожалению, нередко встречаются неадекватные или незаконопослушные люди (часто в одном лице), патологически не способные существовать без того, чтобы не портить жизнь другим. Тех из них, которые разбираются в компьютерах и знают, как получить удаленный доступ к файлам, называют хакерами. Чтобы защититься от них, нам прежде всего нужен хороший брандмауэр.

Перечислим основные опасности, существующие в Сети:

- Приложения-нарушители могут «поселиться» и запускаться на вашем компьютере незаметно для вас (например, ActiveX или Java-апплеты, внедренные в web-страницу, которую вы просматриваете). Эти приложения могут выполнить любую операцию на вашем компьютере, в том числе переслать файлы с вашей частной информацией другим компьютерам или вообще удалить данные из вашей системы.

- При неправильной настройке системы другие компьютеры могут получить доступ к вашим файлам напрямую, без загрузки специального программного обеспечения.

- Некоторые виды информации (cookies или referrers) могут быть размещены на вашем компьютере таким образом, что заинтересованные лица смогут следить за вашими действиями в Сети и будут знать о ваших интересах.

- Троянские кони также представляют угрозу компьютеру. «Троянцы» - это программы, используемые хакерами, которые раскрывают вашу частную информацию (пароли, реквизиты, номера кредитных карт). Одно из главных различий между «троянцем» и вирусом - это то, что вирус действует на компьютере автономно, а троянский конь напрямую управляется взломщиком из Сети.

- Интернет-черви обычно проникают в компьютер вместе с почтой, в виде вложений. Некоторые почтовые программы открывают вложения самостоятельно. Неопытные пользователи, не осознавая угрозы, открывают вложения сами. Если открыть такое послание хотя бы один раз, то выполняющийся «червь» начнет стремительно поражать систему.

- Масса ненужного трафика в виде баннеров и сообщений снижает пропускную способность компьютера. Хотя эти объекты не могут нанести прямой вред данным, они значительно замедляют скорость соединения, особенно осуществленного посредством телефонной линии.

- Шпионские программы во многом похожи на «троянцев». Они собирают сведения о ваших интересах (посещаемые сайты, установленное программное обеспечение и т.д.) без вашего ведома и согласия.

В настоящее время большинство локальных вычислительных сетей (ЛВС) подключены к сети Интернет. Однако отсутствие эффективных средств защиты информации в существующих сетевых протоколах приводит к различным нарушениям целостности передаваемых данных. Поэтому расширение спектра и повышение требований к уровню конфиденциальности сетевых приложений обусловливает необходимость использования специальных технических средств разграничения доступа к информационным ресурсам и контроля обмена данными между различными компьютерными сетями.

В качестве таких средств защиты широко применяются межсетевые экраны, называемые в англоязычной литературе firewall.

Общее описание брандмауэров

Брандмауэр (firewall, межсетевой экран) - это система, позволяющая разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения информации из одной части в другую. Брандмауэры представляют собой целый класс систем, порой сопоставимых по сложности с операционной системой. Классифицировать их можно по исполнению: программные, аппаратные и смешанного типа (аппаратно-программного); по компонентной модели: локальные (работающие на одном хосте) и распределенные (distributed firewall). Однако самой «полезной» является классификация с точки зрения уровня, на котором функционируют брандмауэры: пакетный уровень, прикладной, уровень соединения.

Разбивка на уровни является условной, что подразумевает возможность работы отдельно взятого брандмауэра более чем на одном уровне одновременно. Можно сказать, что практически все современные брандмауэры функционируют сразу на нескольких уровнях, стремясь расширить функциональность и максимально использовать преимущества работы по той или иной схеме. Такая технология получила название Stateful Inspection, а брандмауэры, работающие по смешанной схеме, называются Stateful Inspection Firewall.

Пакетный уровень

Работа на пакетном уровне заключается в фильтрации пакетов. Решение о том, пропускать данный пакет или нет, принимается на основе следующей информации: IP-адреса, номера портов отправителя и получателя, флаги. По сути, задача администратора сводится к составлению простенькой таблицы, на основании которой осуществляется фильтрация.

Преимущества пакетного уровня:

— низкая стоимость;

— высокая производительность.

Недостатки:

— сложность конфигурирования и поддержки;

— отсутствие дополнительных возможностей;

— рухнувшая сеть остается открытой (не защищенной);

— не защищены от фальсификации IP- и DNS-адреса.

Прикладной уровень

Фильтрация на уровне пакетов, конечно, очень проста, но нередко ее бывает явно недостаточно. Информации сетевого и транспортного уровня модели OSI иногда не хватает для эффективной работы, что обусловливает существование систем, работающих на самом верхнем уровне - прикладном. Фактически брандмауэры данного уровня предоставляют собой несколько отдельных подсистем (так называемых application gateways - серверов прикладного уровня), по числу обслуживаемых сервисов. Между пользовательским процессом и нужным сервисом возникает посредник, пропускающий через себя весь трафик и принимающий в рамках установленной политики безопасности решение о его легитимности.

Как правило, современные брандмауэры поддерживают практически весь спектр существующих сервисов - HTTP, FTP, SMTP, POP3, IMAP, Telnet, Gopher, Wais, Finger, News, - позволяя либо полностью блокировать тот или иной сервис, либо же ввести некоторые ограничения.

Такая схема работы обеспечивает ряд дополнительных возможностей в области безопасности: во-первых, маскируется структура защищаемой сети; во-вторых, появляется возможность более гибко управлять доступом - например через предоставление разных прав отдельным категориям пользователей и т.д.

Преимущества прикладного уровня:

— маскировка защищаемой сети;

— широкие возможности (усиленная аутентификация, детальное протоколирование);

— рухнувшая сеть остается заблокированной (защищенной).

Недостатки:

— высокая стоимость;

— низкая производительность.

Уровень соединения

Шлюз на уровне соединения представляет собой систему, транслирующую соединения вовне. При установлении доступа пользовательский процесс соединяется с брандмауэром, который, в свою очередь, самостоятельно устанавливает соединение с внешним узлом. Во время работы брандмауэр просто копирует входящую/исходящую информацию. По большому счету данный шлюз надо рассматривать не как самостоятельный и самодостаточный механизм, а лишь как специфическое решение некоторых задач (например, для работы с нестандартными протоколами, если необходимо создать систему сбора статистики для какого-то необычного сервиса, предоставить доступ только к определенным внешним адресам, осуществить базовый мониторинг и т. д.).

К сожалению (или к счастью), уже существуют системы, специально предназначенные для обхода такого рода ограничений. Примером может служить программный комплекс AntiFirewall от iNetPrivacy Software. Он позволяет общаться посредством ICQ или IRC, использовать FTP и Usenet, забирать почту с внешних серверов POP3 и IMAP (возможность отправки не предоставляется). Способ обхода незатейлив: трафик туннелируется в протокол HTTP (который, как правило, не блокируется), а конвертация происходит на внешних прокси-серверах, которые устанавливают соединения с необходимыми службами по соответствующим протоколам. Такая схема также дополнительно предоставляет следующую возможность: IP-адрес пользователя маскируется, обеспечивая определенную анонимность.

Функции брандмауэров

Идеальный персональный брандмауэр должен выполнять шесть функций:

- Блокировка внешних атак В идеале брандмауэр должен блокировать все известные типы атак, включая сканирование портов, IP-спуффинг, DoS и DDoS, подбор паролей и пр.

- Блокировка утечки информации Даже если вредоносный код проник в компьютер (не обязательно через сеть, а, например, в виде вируса на купленном пиратском CD), брандмауэр должен предотвратить утечку информации, заблокировав вирусу выход в сеть.

- Контроль приложений Неизбежное наличие открытых дверей (то есть открытых портов) является одним из самых скользких мест в блокировке утечки информации, а один из самых надежных способов воспрепятствовать проникновению вирусов через эти двери - контроль приложений, запрашивающих разрешение на доступ. Кроме банальной проверки по имени файла, весьма желательна проверка аутентичности приложения.

- Поддержка зональной защиты Работа в локальной сети часто подразумевает практически полное доверие к локальному контенту. Это открывает уникальные возможности по использованию новейших (и, как правило, потенциально опасных) технологий. В то же время уровень доверия к Интернет-контенту значительно ниже, а значит, необходим дифференцируемый подход к анализу опасности того или иного содержания.

- Протоколирование и предупреждение Брандмауэр должен собирать строго необходимый объем информации. Избыток (равно как и недостаток) сведений недопустим. Возможность настройки файлов регистрации и указания причин для привлечения внимания пользователя приветствуются.

- Максимально прозрачная работа Эффективность и применяемость системы часто обратно пропорциональны сложности ее настройки, администрирования и сопровождения. Несмотря на традиционный скепсис в отношении «мастеров» (wizards) по настройке и прочих буржуйских штучек, даже опытные администраторы не пренебрегают ими просто в целях экономии времени.

Недостатки брандмауэров

Нельзя забывать и об обратной стороне медали, о недостатках, причем не отдельных решений, а всей технологии в целом.

Разрозненность систем защиты

Это одна из самых важных проблем, решить которую пытаются немало поставщиков, но пока без особого успеха. Во многих брандмауэрах отсутствует защита от саботажа со стороны авторизованных пользователей. Этот вопрос можно рассматривать с этической, социальной или любой другой точки зрения, но сути дела это не меняет - брандмауэры не способны запретить авторизованному пользователю украсть (передать вовне, уничтожить, модифицировать) важную информацию. И хотя уже давно существуют другие решения (например, разграничение доступа и пр.), проблема заключается в разрозненности всех подобных систем, которые по сути должны выполнять одну и ту же функцию. Пока антивирусные программы, системы обнаружения вторжений, разграничения доступа и др. не получат единого центра управления, эффективность каждой из них можно смело делить на два.

Отсутствие защиты для нестандартных или новых сетевых сервисов

Решением здесь в какой-то мере могут служить шлюзы на уровне соединения или пакетные фильтры, но, как уже говорилось, им недостает гибкости. Конечно, существуют определенные возможности по туннелированию нестандартного трафика, например в HTTP, но этот вариант нельзя назвать удобным сразу по нескольким причинам. Есть множество унаследованных систем, код которых переписать невозможно. Однако оставлять их беззащитными тоже нельзя.

Снижение производительности

К счастью, подобные вопросы возникают все реже и реже, особенно у частных пользователей, стремящихся защитить свой ПК или небольшую локальную сеть. В то же время крупные локальные сети по-прежнему генерируют столь емкий трафик, что обычными программными (дешевыми или бесплатными) решениями сеть не прикроешь. Аппаратные решения демонстрируют отличную производительность и масштабируемость, но вот цена (порой исчисляемая десятками тысяч долларов) переводит вопросы их применения в совершенно иную плоскость, так что порой максимум возможного - это выделение специального сервера, «заточенного» исключительно под обслуживание брандмауэра. Естественно, подобное универсальное решение автоматически сказывается на скорости доступа.

Общие принципы настройки Firewall

Конфигурация firewall - предмет достаточно сложный, и обычно все сетевые экраны (firewall) имеют индивидуальную конфигурацию, отражающую специфику работы конкретной информационной системы. Однако здесь следует придерживаться некоторых общих принципов:

- Следует пропускать сквозь себя только те сервисы, которые необходимы для обеспечения требуемой функциональности информационной системы.

- Все, что явным образом не разрешено, должно быть запрещено. Это означает, что все службы, не упомянутые при конфигурации firewall, должны быть запрещены.

- При конфигурации сетевых экранов (firewall) следует вести подробную документацию.

Proxy-сервер (Прокси-сервер)

Proxy-сервер регулирует доступ сотрудников компании к ресурсам Интернета. Он имеет гибкие настройки, позволяющие ограничить доступ пользователей к определенным сайтам, контролировать объем выкачиваемой пользователем из Интернета информации и настраивать возможность доступа в Интернет тех или иных пользователей в зависимости от дня недели и времени суток. Кроме того, proxy-сервер позволяет пользователю не выходить в Интернет со своего адреса, а заменяет при запросах адрес пользователя на свой собственный и посылает запрос уже не от имени реального пользователя сети, а от своего собственного. Это не только помогает скрыть в целях безопасности внутреннюю структуру своей сети, но и позволяет не арендовать дополнительное количество адресов для всех своих сотрудников, а обойтись одним общим адресом для прокси-сервера.

IDS (Система Выявления Атак)

Intrusion Detection System (система выявления попыток проникновения) - комплекс программного обеспечения, который обычно устанавливается на Firewall и предназначен для анализа различных событий, происходящих как на самом компьютере с IDS (Host-based IDS), так и в сети вокруг него (Network IDS). Принцип работы host-based IDS основан на анализе журналов событий системы. В основе работы Network IDS лежит анализ сетевого трафика, проходящего через систему. При выявлении события, квалифицируемого IDS как попытка проникновения, ответственному за безопасность системы посылается сообщение об атаке. Одновременно производится запись в журнале атак. Подобное поведение характерно для пассивных IDS. Если же при определенных типах атак система способна производить ряд действий, направленных на отражение атаки, то она относится к активным IDS .

Система контроля целостности ПО и конфигурации

Для более жесткого контроля за попытками проникновения в систему используется многоуровневая защита. Одним из таких дополнительных уровней является система контроля целостности программного обеспечения. Она контролирует все программное обеспечение на брандмауэре и присылает отчеты обо всех удаленных, вновь появившихся и изменившихся файлах. Таким образом, при малейшем изменении конфигурации шлюза ответственный за его работу получит подробный отчет о том, что и когда было изменено.

Система мониторинга и оповещения о неисправностях

Для максимально быстрого обнаружения неисправностей в компьютерных системах часто применяются системы раннего оповещения о возникающих неисправностях, которые периодически контролируют работоспособность различных сервисов и при любых отклонениях автоматически связываются с обслуживающим систему инженером.

Система удаленного администрирования

Системы удаленного администрирования серверов применяются для устранения неисправностей, конфигурирования систем и выполнения различных рутинных задач в локальной сети (или сети Интернет) без необходимости физического доступа к серверу.

Тестирование Firewall

При необходимости оценить качество защиты своего компьютера можно при помощи специальных тестов. Чтобы выяснить, насколько эффективен ваш Firewall при отражении атак снаружи, полезно прогуляться по указанным ниже ссылкам, после чего будет проведена проверка и выдан отчет. Некоторые тесты повторяются, какие-то требуют регистрации, а есть и такие, что, кроме браузера MSIE, ничего другого не воспринимают. В общем, выберите выбор за вами.

В панели управления находятся все необходимые элементы для настройки вашего компьютера. Более подробно один из этих компонентов мы сейчас рассмотрим.

Что такое брандмауэр Windows?

Принцип работы брандмауэра Windows.

Шаг 1 . Запускаем панель управления. Для этого нажимаем меню Пуск и выбираем Панель управления .

Здесь мы выбираем пункт Система и безопасность .

Шаг 2

. Для того чтобы перейти к настройке, в появившемся окне заходим в раздел Брандмауэр Windows , нажав на него один раз.

Шаг 3

. Если у вас на компьютере уже установлено другое антивирусное программное обеспечение, то рекомендую отключить брандмауэр windows .Если же наоборот, вы еще не успели установить антивирусную программу, то рекомендую брандмауэр включить , это позволит обезопасить ваш компьютер от вирусов.

Но все же нужно использовать рекомендуемые параметры защиты. Для включения этих параметров нажимаем на пункт .

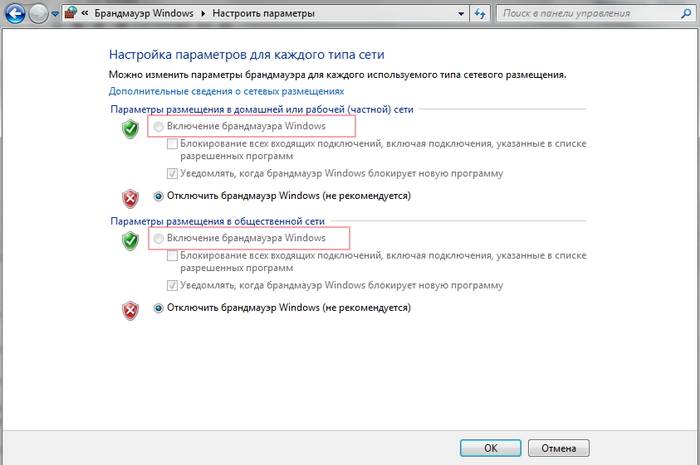

Шаг 4 . В новом окне в блоке Параметры размещения в домашней или рабочей (частной) сети ставим переключатель на поле Включение брандмауэра Windows.

В этой же части вы можете отметить галочками пункты:- Блокирование всех входящих подключений, включая подключения, указанные в списке разрешенных программ.

- Уведомлять, когда брандмауэр Windows блокирует новую программу.

Я советую сделать так, как показано на картинке.

В блоке Параметры размещения в общественной сети ставим переключатель на поле Включение брандмауэра Windows .

Выбрав все необходимые элементы нажимаем ОК .

Безопасность — один из основных критериев качества работы в сети. Непосредственной составляющей её обеспечения является правильная настройка сетевого экрана (файервола) операционной системы, который на компьютерах линейки Windows называется брандмауэром. Давайте выясним, как оптимально настроить это средство защиты на ПК с Виндовс 7.

Прежде чем перейти к настройке следует учесть, что при установке слишком высоких параметров защиты можно заблокировать доступ браузеров не только к вредоносным сайтам или закрыть вирусным программам выход в интернет, но и усложнить работу даже безопасных приложений, которые по какой-то причине вызовут подозрение у брандмауэра. В то же время, при установке заниженного уровня защиты есть риск подвергнуть систему угрозе со стороны злоумышленников или допустить проникновение на компьютер вредоносного кода. Поэтому рекомендуется не вдаваться в крайности, а использовать оптимальные параметры. Кроме того, во время регулировки сетевого экрана следует учесть, в какой именно среде вы работаете: в опасной (всемирная паутина) или относительно безопасной (внутренняя сеть).

Этап 1: Переход в настройки брандмауэра

Сразу разберемся, как перейти в настройки сетевого экрана в Виндовс 7.

Этап 2: Активация сетевого экрана

Теперь рассмотрим непосредственную процедуру настройки брандмауэра. Прежде всего, сетевой экран нужно активировать, если он отключен. Этот процесс описан в нашей отдельной статье.

Этап 3: Добавление и удаление приложений из списка исключений

При настройке файервола нужно добавить те программы, которым вы доверяете, в перечень исключений для их корректной работы. Прежде всего, это касается антивируса, чтобы избежать конфликта между ним и брандмауэром, но вполне возможно, что возникнет необходимость проделать эту процедуру и с некоторыми другими приложениями.

- В левой части окна настроек сетевого экрана щелкайте по пункту «Разрешить запуск…» .

- Откроется список установленного на ПК программного обеспечения. Если в нем вы не обнаружили наименование того приложения, которое собираетесь добавить в исключения, нужно нажать на кнопку «Разрешить другую программу» . При выявлении, что эта кнопка не активна, жмите «Изменить параметры» .

- После этого все кнопки станут активными. Теперь вы сможете щелкнуть по элементу «Разрешить другую программу…» .

- Откроется окошко с перечнем программ. Если и в нем не будет обнаружено нужное приложение, нажмите «Обзор…» .

- В окне открывшегося «Проводника» переместитесь в ту директорию жесткого диска, в которой расположен исполняемый файл нужного приложения с расширением EXE, COM или ICD, произведите его выделение и нажмите «Открыть» .

- После этого наименование данного приложения отобразится в окне «Добавление программы» брандмауэра. Выделите его и нажмите «Добавить» .

- Наконец, название этого ПО появится и в основном окне добавления исключений брандмауэра.

- По умолчанию программа будет добавлена в исключения для домашней сети. При необходимости добавить её ещё и в исключения публичной сети щелкните по наименованию данного ПО.

- Откроется окошко изменения программы. Щелкните по кнопке «Типы сетевых размещений…» .

- В открывшемся окошке установите галочку напротив пункта «Публичные» и нажмите «OK» . При необходимости одновременно удалить программу из исключений домашней сети, снимите отметку около соответствующей надписи. Но, как правило, в реальности это почти никогда не требуется.

- Вернувшись в окно изменения программы, щелкайте «OK» .

- Теперь приложение будет добавлено в исключения и в публичных сетях.

Внимание! Стоит помнить, что добавление программы в исключения, а особенно через публичные сети, повышает степень уязвимости вашей системы. Поэтому отключайте защиту для публичных соединений только при острой необходимости.

- При выявлении ошибочного добавления какой-то программы в список исключений или обнаружении того, что она создает неприемлемо высокий уровень уязвимости в плане обеспечения безопасности от злоумышленников, необходимо такое приложение извлечь из списка. Для этого выделите его наименование и нажмите «Удалить» .

- В открывшемся диалоговом окне подтвердите свои намерения, нажав «Да» .

- Приложение будет удалено из списка исключений.

Этап 4: Добавление и удаление правил

Более точные изменения параметров брандмауэра путем создания конкретных правил производятся через окно дополнительных настроек данного инструмента.

- Вернитесь в главное окно настроек брандмауэра. Как перейти туда из «Панели управления» , рассказывалось выше. При необходимости вернуться из окна со списком разрешенных программ, просто нажмите в нем кнопку «OK» .

- Далее щелкайте в левой части оболочки по элементу «Дополнительные параметры» .

- Открывшееся окно дополнительных параметров разделено на три области: в левой части – название групп, в центральной — перечень правил выбранной группы, в правой – список действий. Для создания правил для входящих соединений кликните по пункту «Правила для входящих подключений» .

- Откроется перечень уже созданных правил для входящих подключений. Для добавления нового элемента в список щелкните в правой части окна по пункту «Создать правило…» .

- Далее вам следует выбрать тип создаваемого правила:

- Для программы;

- Для порта;

- Предопределенные;

- Настраиваемые.

В большинстве случаев пользователям требуется выбрать один из первых двух вариантов. Итак, для настройки приложения установите радиокнопку в позицию «Для программы» и нажмите «Далее» .

- Затем путем установки радиокнопки нужно выбрать, на все инсталлированные программы будет распространяться данное правило или только на определенное приложение. В большинстве случаев требуется выбрать второй вариант. После установки переключателя для того, чтобы выбрать конкретное ПО, нажмите «Обзор…» .

- В запустившемся окне «Проводника» перейдите в директорию размещения исполняемого файла той программы, для которой требуется создать правило. Например, это может быть браузер, который блокируется брандмауэром. Выделите название этого приложения и нажмите «Открыть» .

- После того, как путь к исполняемому файлу отобразился в окне «Мастера создания правила» , жмите «Далее» .

- Затем вам нужно будет путем перестановки радиокнопки выбрать один из трех вариантов:

- Разрешить подключение;

- Разрешить безопасное подключение;

- Блокировать подключение.

Чаще всего используется первый и третий пункт. Второй пункт применяют продвинутые пользователи. Итак, выберите нужный вариант в зависимости от того, хотите вы разрешить или запретить приложению доступ в сеть, и нажмите «Далее» .

- Затем путем установки или снятия галочек следует выбрать, для какого именно профиля создается правило:

- частного;

- доменного;

- публичного.

При необходимости можно активировать сразу несколько вариантов. После выбора жмите «Далее» .

- В последнем окне в поле «Имя» следует вписать любое произвольное наименование данного правила, под которым в будущем вы сможете найти его в списке. Кроме того, в поле «Описание» можно оставить краткий комментарий, но это делать не обязательно. После присвоения имени жмите «Готово» .

- Новое правило будет создано и отобразится в списке.

Правило для порта создается немного по другому сценарию.

Создание правил для исходящих подключений производится точно по такому же сценарию, как и входящих. Единственное отличие состоит в том, что вы должны в левой части окна дополнительных настроек брандмауэра выбрать вариант «Правила для исходящего подключения» и только после этого нажать элемент «Создать правило…» .

Алгоритм удаления правила, если такая необходимость вдруг появится, достаточно прост и интуитивно понятен.

В данном материале нами были рассмотрены только базовые рекомендации по настройке брандмауэра в Виндовс 7. Тонкая регулировка этого инструмента требует немалого опыта и целого багажа знаний. В то же время, простейшие действия, например, разрешение или запрещение доступа в сеть конкретной программы, открытие или закрытие порта, удаление ранее созданного правила, с помощью представленной инструкции доступны для выполнения даже для новичков.